主页 > imtoken客户端下载地址 > 黑客抓住了。我可以找回丢失的比特币吗?

黑客抓住了。我可以找回丢失的比特币吗?

美国司法部在 2022 年 2 月的一份声明中宣布,在控制了被盗资金的钱包后,它已成功没收了 2016 年加密货币交易所 Bitifinex 黑客攻击中丢失的大部分比特币。

虽然以如此大的周期跨度追回资金显然不太可能,但复杂而确凿的线索使执法部门能够抓住 Ilya Lichtenstein 和 Heather Morgan,这对夫妇试图通过洗钱非法赚取的比特币来迷惑他们。

但看似经过深思熟虑的行为实际上非常脆弱且充满错误,这为分配到 IRS 刑事调查部门的特工 Christopher Janczewski 的工作提供了便利。这项工作最终导致 Janczewski 指控 Lichtenstein 和 Morgan 串谋洗钱和诈骗。

本文根据司法部和特工 Janczewski 提供的帐户,深入探讨了执法部门为查明被指控的 Bitfinex 黑客身份的细微差别,以及被告夫妇采取的措施。然而,由于官方文件没有披露调查的关键步骤,作者将提供合理的情景和可能的解释来解决未回答的问题。

执法部门如何扣押被盗的比特币?

比特币的货币自主性和抗审查特性使得比特币交易不可能被阻止和比特币资产被没收。但是在这种情况下,执法部门如何才能抓住洗钱者的比特币呢?

根据特工 Janczewski 提起的诉讼,执法部门能够访问 Litchestein 的云存储,在他试图清除被盗物品时,他保存了与他的业务相关的大部分敏感信息(包括比特币)资金 持有大部分被盗资产的钱包的私钥。

比特币交易的审查阻力和比特币的主权取决于对私钥的正确处理,因为这是将比特币从一个钱包转移到另一个钱包的唯一方式。

尽管 Lichtenstein 的私钥保存在云存储中,但据司法部称,它们使用复杂的对称加密技术,因此即使是老练的技术人员也可能无法在有生之年破解它。但是,司法部没有回应如何解密文件和访问私钥。

对于执法部门如何破解 Lichtenstein 的加密云存储有一些合理的猜测。

第一种可能性与密码存储的安全性有关:执法部门有一种方法可以在不暴力破解云端文件的情况下获取密码。

另一种方法可能是执法部门比世界上任何其他技术人员都拥有这对夫妇的更多个人信息和计算能力,因此目标文件的解密实际上是可行的,并且与司法部的声明不兼容并不矛盾。

最有可能的情况是执法部门一开始就不需要解密文件,鉴于司法部的评论,这是有道理的。有一种方法可以让 Janczewski 特工和他的团队获得密码,而无需暴力破解存储在云中的文件。这可以通过 Lichtenstein 委托创建或存储密码密码的第三方来促进,或者通过追查这对夫妇的某种错误。

为什么将私钥保存在云存储中?

目前尚不清楚 Lichtenstein 为何将这些敏感文件保存在在线数据库中。然而,一些人假设这可能与黑客攻击有关,这要求他将钱包的私钥保存在云端。 “因为这允许远程访问第三方,”OXT Research 的 Ergo 在社交媒体上说。然而,这对夫妇并未被执法部门指控“黑客行为”。

与他人合作的假设也支持这种情况。虽然非对称加密非常适合发送和接收敏感数据(因为数据是使用接收者的公钥加密的,并且只能使用接收者的私钥解密),但对称加密非常适合共享对固定文件的访问,因为密码可以共享由两方组成。

另一个假设是疏忽。黑客可能只是认为他们的密码足够安全,并将其放在云服务上,以方便使用互联网从世界任何地方访问。但这种情况仍然没有回答这对夫妇是如何获得与黑客攻击相关的私钥的问题。

Bitfinex 没有评论有关黑客的任何已知细节或他们是否仍在被追捕。

Bitfinex 首席技术官 Paolo Ardoino 表示:“我们无法对正在调查的任何案件的细节发表评论”,并补充说“如此规模的安全漏洞不可避免地涉及多方。”

利希滕斯坦和摩根是怎么被抓的?

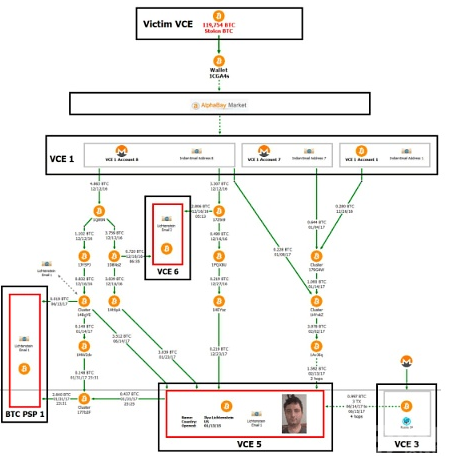

司法部的声明称,这对夫妇使用了多种技术试图清洗比特币,包括交叉链接,以及在多个加密货币交易所使用假身份账户。那么他们的行为是如何被发现的呢?

Lichtenstein 经常在比特币交易所开立具有虚拟身份的账户。例如,他在某个交易所(根据 Ergo 的说法是 Poloniex)开设了 8 个账户,起初这些账户似乎不相关且联系薄弱。然而,根据诉讼中的信息,所有这些账户都具有揭示这对夫妇身份的多重特征。

首先,所有 Poloniex 账户都使用位于印度的同一电子邮件提供商,并拥有“相似”的电子邮件地址。其次,它们是从同一个 IP 地址访问的——这是推测这些假账户都由同一个实体控制的重要危险信号。第三,这些帐户是同时创建的,类似于 Bitfinex hack。此外比特币怎么保存不会被盗,在交易所需要 KYC 之后,这些账户都不再使用。更多币圈第一手资料,可以问我:maike1688888。该诉讼还声称,Lichtenstein 将从不同的 Poloniex 账户提取的多个比特币合并到一组比特币钱包中,之后他将其存入比特币交易所的一个账户(根据 Ergo 的说法是 Coinbase),该账户已通过 KYC .

诉讼原话为:“该帐户已通过 Lichtenstein 的加州驾照照片和自拍风格照片进行了验证;该帐户已注册到包含 Lichtenstein 姓名的电子邮件地址。”

p>

诉讼中的信息还表明,Lichtenstein 在他的云存储中保存了一个电子表格,其中包含所有 8 个 Poloniex 帐户的详细信息。

谈到链上数据,OXT Research 的 Ergo 表示,由于 Lichtenstein 早期使用暗网市场 AlphaBay 作为传递,我们作为被动调查员(而非执法部门)无法评估许多诉讼产品信息的有效性。

诉讼详细说明了 Bitfinex 被黑后的资金流向,但 AlphaBay 的交易信息无法被执法部门审计,因此他们无法自行追踪资金。图片来源:美国司法部

Ergo 辩称:“调查很简单,但需要跨受监管实体的内部知识,例如,[美国政府] 和数据监控公司共享 AlphaBay 交易历史,但我们无权访问该信息。这就是我,作为被动调查员,必须停止分析。”

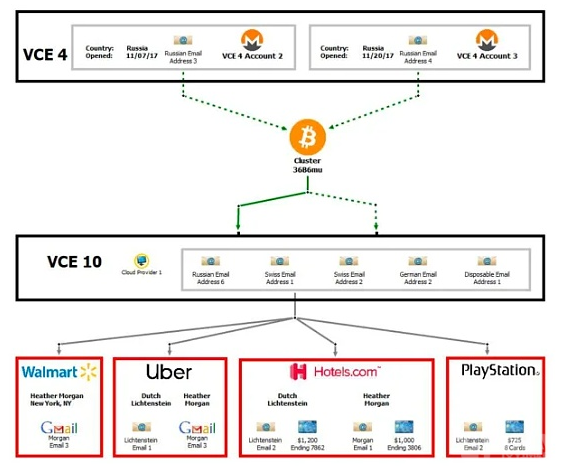

根据 Ergo 的说法,另一个关键信息是钱包集群“36B6mu”,由两个 Bittrex 账户拥有。资金完全由门罗币存款组成,然后用于为其他比特币交易所的不同账户提供资金。尽管这些账户不包含这对夫妇的 KYC 信息,但根据诉讼比特币怎么保存不会被盗,同一交易所的五个不同账户使用相同的 IP 地址,并由纽约的云服务提供商托管。当提供商将其记录移交给执法部门时,发现该 IP 是由以 Lichtenstein 名义的帐户租用的,并与他的个人电子邮件地址相关联。

这对夫妇试图通过 Monero 的存款提供资金并提取 BTC 来洗钱。然而,执法部门使用 KYC 信息轨迹来对他们在各种托管服务中的虚构身份进行去匿名化。图片来源:美国司法部

Ergo 表示,OXT 团队无法验证有关 36B6mu 钱包集群的任何声明。

“我们搜索了钱包集群对应的36B6mu地址,发现了一个不属于传统钱包集群的地址。另外,时间和金额似乎与投诉中提到的不符。可能是是错字吗?所以我们无法真正验证与 36B6mu 集群相关的任何内容。”

比特币隐私意图

除了被动调查员无法独立证明的部分外,在分析诉讼后,很明显,Lichtenstein 和 Morgan 已经在他们使用的几项服务中建立了不同程度的“信任”。

首先,Lichtenstein 和 Morgan 将敏感文件在线保存在容易受到审查的云存储服务中。对于比特币爱好者来说,为了增强安全性,重要的文件或私钥应该离线存储在安全的位置,最好是去中心化的,而不是集中存储在同一个托管人中。

他们信任的第一个服务是暗网市场 AlphaBay。虽然尚不清楚执法部门如何能够发现他们的 AlphaBay 交易记录,但暗网市场经常引起执法部门的怀疑,并且始终是执法工作的主要焦点。

其次,盲目的假设是危险的,因为它们会让你放松警惕,经常会留下一个精明的调查员或黑客可以利用的错误。在本案中,Lichtenstein 和 Morgan 一度认为他们使用了如此多的技术来混淆资金的来源,以至于他们认为将比特币存入拥有他们个人身份信息的账户是安全的——这种行为可能会导致在对大多数先前交易进行去匿名化的一系列效果中。

这对夫妇处理比特币的另一个危险信号涉及汇集来自不同来源的资金,这使得区块链分析公司和执法部门可以合理地假设同一个人控制着资金——这是另一个去匿名化的机会。

Lichtenstein 和 Morgan 确实尝试使用跨链作为获得隐私的替代方案,但是,他们通过托管服务(主要是加密货币交易所)强制执行,这破坏了这种方法的可行性,并引入了可被传唤的受信任第三方.

Lichtenstein 和 Morgan 还试图通过使用假名或虚构身份在加密货币交易所开设账户来隐藏他们的真实姓名。但是,这样做的模式可以让调查人员更好地了解此类帐户,并且公共 IP 地址可以让执法部门假定同一实体控制所有这些帐户。

由于比特币是一个透明的网络,因此可以轻松追踪资金。虽然比特币是匿名的,但它并非没有缺陷:使用比特币需要隐私意识和谨慎。

回收的比特币会怎样?

尽管这对夫妇已被美国执法部门指控犯有两项罪行,但法院仍将有一个判决程序来确定他们是否被判有罪。 Bitfinex 的首席技术官 Paolo Ardoino 表示,如果这对夫妇被定罪并将资金返还给 Bitfinex,交易所将制定行动计划。

“在 2016 年黑客攻击之后,Bitfinex 创建了 BFX 代币,并以 1 美元的价格将其提供给受影响的客户。在安全漏洞发生后的八个月内,Bitfinex 所有 BFX 代币都以美元或加密货币赎回,或者 BFX 代币为客户转换为母公司 iFinex Inc 的股份,大约有 5440 万个 BFX 代币被转换。”

Ardoino 表示,BFX 代币的每月赎回从 2016 年 9 月开始,最后一次 BFX 代币在次年 4 月初赎回。该代币开始交易的价格约为 0.20 美元,但逐渐升值至接近 1 美元。

“Bitfinex 还为某些将 BFX 代币转换为 iFinex 股票的客户创建了可交易的 RRT 代币,”Ardoino 解释道。 “当我们成功收回资金后,我们将向 RRT 持有者分配最多 1 美元的每个 RRT。大约有 3000 万未偿 RRT。”

根据 Ardoino 的说法,RRT 持有者优先于从 2016 年黑客攻击中恢复的任何财产,交易所可以用加密货币、现金或其他财产赎回 RRT,以帮助客户挽回损失。